设置 Navicat 的客户端证书

下列指示将引导你完成配置 Navicat 和 MySQL 或 PostgreSQL 服务器之间使用 SSL 的连接进程。要成功地创建一个 SSL 连接,请填写步骤 1: 及步骤 2,并在相应的框中设置连接属性。

MySQL

- 点击

或选择文件 ->

或选择文件 ->  新建连接 来设置连接属性。

新建连接 来设置连接属性。 - 选择 SSL 选项卡并启用 使用 SSL。

- 提供验证数据,填写所需的信息:

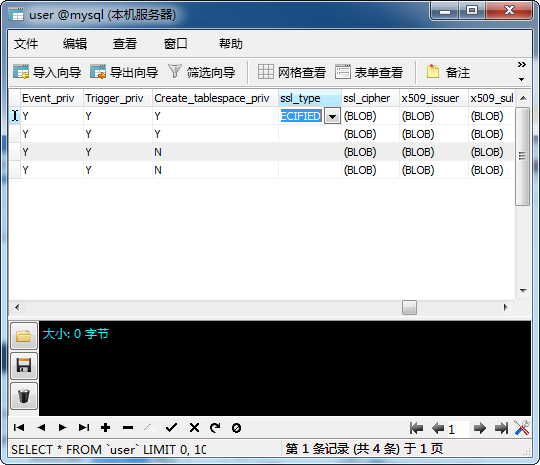

客户端密钥、客户端证书 及 CA 证书 通常保存在你的服务器 - /usr/local/openssl。请从远程服务器复制他们到本机计算机。指定密码检索表(非必须的)只需要在 ssl_type 栏位设置为「SPECIFIED」- [ ssl_type 可以在名为「mysql」的系统数据库中找到 ->「user」表 ]。指定密码检索表的范例是「EDH-RSA-DES-CBC3-SHA」,可以填写在上面显示的连接属性或下面的「mysql」数据库 -> 「user」表 -> 「ssl_cipher」blob 栏位。

注意:你可以保存你的指定密码检索表在一个文本文件,以便载入到到「ssl_cipher」blob 栏位。

PostgreSQL

- 点击

或选择文件 ->

或选择文件 ->  新建连接 来设置连接属性。

新建连接 来设置连接属性。 - 选择 SSL 选项卡并启用 使用 SSL。

- 选择 SSL 模式。

require - 只尝试一个 SSL 连接。

verify-ca - 只尝试一个 SSL 连接,并验证服务器证书是由受信任的 CA 发行。

verify-full - 只尝试一个 SSL 连接,验证服务器证书是由受信任的 CA 发行及服务器主机名符合证书內的。

- 要提供验证数据,启用 使用验证 并填写所需的信息:

客户端密钥、客户端证书 及 CA 证书 通常保存在你的服务器 - /usr/local/openssl。请从远程服务器复制他们到本机计算机。

证书撤销列表 指定 SSL 证书撤消列表(certificate revocation list - CRL)的文件路径。

对于 PostgreSQL 服务器,OpenSSL 支持区域广泛不同强度的密文和验证算法。当密文列表可以在 OpenSSL 设置文件中指定,你可以透过修改 postgresql.conf 中的 ssl_ciphers 指定数据库要使用的密文。

首页

首页 上一页

上一页